OT Cybersecurity Fundamentals Training

... > Training > OT Cybersecurity Fundamentals Training

OT Cybersecurity Fundamentals Training

24-25 SEPTEMBER | AMSTERDAM

Industrial Control Systems (ICS) form the backbone of everyday life, underpinning everything from critical infrastructure to building automation. This course has been designed to provide attendees with insight into the ICS security landscape in order to equip them to assess and defend industrial control systems.

Date : 24-25 September 2025

Location: Secura Office, Amsterdam

Prijs: €1.200 ex. BTW

*Wij bieden deze training ook in-company aan. Neem contact met ons op voor meer informatie.

OT Fundamentals Training

Heeft u interesse in de OT Cybersecurity Fundamentals Training? Vul het formulier in en we nemen binnen één werkdag contact met u op.

OT Cybersecurity Fundamentals Training

Industriële besturingssystemen (ICS) vormen de ruggengraat van het dagelijks leven en ondersteunen alles van kritieke infrastructuur tot gebouwautomatisering. Deze cursus is ontworpen om deelnemers inzicht te geven in het ICS-beveiligingslandschap om hen in staat te stellen industriële besturingssystemen te beoordelen en te verdedigen.

Waarom deelnemen?

- Een basisbegrip krijgen van ICS-fundamenten: industriële processen, architectuur, apparatuur en protocollen.

- Vertrouwd raken met OT-cyberbeveiligingsuitdagingen en waarom deze verschillen van reguliere IT-omgevingen.

- Leren over ICS-bedreigingen, relevante aanvalsvlakken, veelvoorkomende kwetsbaarheden en de vereiste aanvallersmogelijkheden om ze te misbruiken.

- Vertrouwd raken met de oorzaken achter verschillende spraakmakende ICS-incidenten in de echte wereld en leren van de beveiligingsfouten die deze mogelijk hebben gemaakt.

- Leren hoe u Threat Modeling kunt toepassen in ICS-omgevingen.

- Leren hoe u toepasselijke normen kunt doorgronden en effectieve beveiligingscontroles kunt toepassen.

Xander Prins

Gemeente Rotterdam

De technische onderdelen waren uitdagend, maar gaven een goed inzicht in de mogelijkheden. De modellen waren geweldig. Dit geeft me een solide basis om deel te nemen aan het OT Resilience project.

Doelgroep

Deze cursus is ontworpen als een algemene kennismaking met OT-cybersecurity en is daarom geschikt voor een breed publiek. Het zal iedereen ten goede komen: van management dat een overzicht op hoog niveau nodig heeft van de complexiteiten van dit uitdagende domein tot ervaren besturingssysteemingenieurs en IT- en OT-beveiligingspersoneel.

Vereiste vaardigheden en expertise

Een basisbegrip van gangbare computer- en netwerktechnologieën en fundamentele beveiligingsprincipes en concepten (CIA-driehoek, toegangscontrole, firewalls, enz.) wordt aanbevolen.

Programma

Het programma is verdeeld in vier modules, die worden gegeven in een tweedaagse cursus. Elke module bestaat uit een theoretisch deel, praktijkvoorbeelden en praktische illustraties. Na het voltooien van de cursus ontvangt elke deelnemer een certificaat.

Dag 1

Module 1: Inleiding tot ICS

- Het programma begint met een overzicht van ICS-fundamenten: basisbegrippen, industriële processen, regeltheorie en basisprincipes van de plantorganisatie.

- De verschillen tussen IT en OT worden benadrukt, met de nadruk op potentiële cyberimpact in de OT-omgeving.

- Deelnemers zullen zien hoe een eenvoudige regelkring werkt in een laboratoriumomgeving en de geschiedenis van ICS-beveiliging leren.

Module 2: ICS-componenten en architectuur

- In deze module duiken we in het Purdue-model en alle componenten die te vinden zijn in typische ICS-netwerken. Van instrumenten tot PLC's en van veiligheidscontrollers tot historici, alle apparaten worden in detail besproken, inclusief hun veelvoorkomende cyberzwakheden.

- Vervolgens zullen we verkennen hoe al deze componenten een systeem vormen door netwerkcomponenten, industriële protocollen, netwerkarchitecturen en natuurlijk hun zwakheden te bespreken.

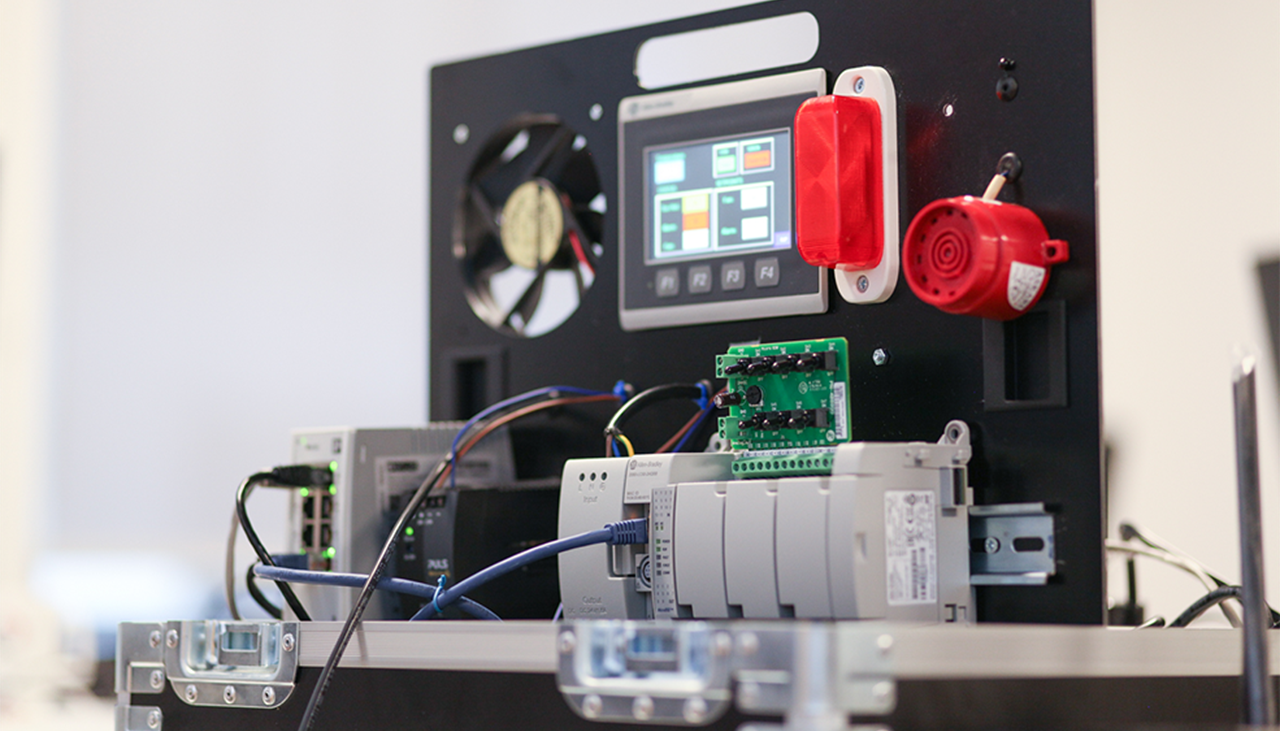

- Deze discussie wordt rijk geïllustreerd met voorbeelden en lab-demonstraties van kwetsbaarheden die invloed hebben op veelgebruikte ICS-apparatuur met behulp van onze "OT Box".

- Dit is een demomedium bestaande uit huidige ICS-apparatuur die de werking van een daadwerkelijke ICS-regelkring nauwkeurig weergeeft.

In de training gebruiken we de OT Hackbox voor demonstraties van kwetsbaarheden die invloed hebben op veelgebruikte ICS-apparatuur

Dag 2

Module 3: ICS dreigingslandschap, cyberfysieke aanvallen en aanvalsoppervlak

Na een korte samenvatting van de eerste dag zullen we ons verdiepen in het ICS-dreigingslandschap en kijken naar de motieven en capaciteiten van aanvallers en de impactfactoren bij het adequaat beoordelen van het cyberrisico.

Of het nu gaat om gerichte industriële spionage of destructieve cyberfysieke aanvallen, we zullen deelnemers begeleiden door de complexiteit van aanvalleractiviteiten.

Dit omvat procesbegrip en het ontwerpen van schade scenario's om de potentiële cyberfysieke impact en de vereiste aanvallerscapaciteiten adequaat te analyseren.

Ten slotte zullen we het uitgebreide aanvalsoppervlak van industriële besturingssystemen verkennen:

- Het doorbreken van perimeters voor laterale beweging en pivoting over netwerksegmenten om invloed uit te oefenen op het proces door het exploiteren van onveiligheden in industriële protocollen

- Het compromitteren van werkstations, databases, controllers en veldapparaten.

Tijdens interactieve discussies zullen we bespreken hoe ernstig deze typische OT-beveiligingsproblemen in de praktijk zijn en hoe we deze problemen zouden kunnen verlichten.

Module 4: Beveiligingsnormen, dreigingsmodellering & real-world casestudy's

- Eerst leren deelnemers hoe ze normen zoals IEC 62443 kunnen navigeren en hoe ze de perspectieven en kennis die tijdens deze cursus zijn opgedaan, kunnen integreren in het toepassen van effectieve beveiligingsmaatregelen en risicobeheerstrategieën.

- Vervolgens introduceren we dreigingsmodellering als een techniek om te leren kijken naar een ICS-omgeving door de ogen van een aanvaller. Want als je je wilt verdedigen tegen aanvallers, moet je als hen denken.

- Dezelfde OT Box die we hebben gehackt in module 2 wordt gebruikt tijdens een interactieve dreigingsmodelleringssessie om samen alle mogelijke aanvalsvectoren te vinden.

- Tot slot wordt de inhoud van de hele cursus gecorreleerd met real-world casestudy's, zoals de Stuxnet- en TRITON-aanvallen, en bespreken we de lessen die zijn geleerd uit deze bekende incidenten.

One of the best training courses I ever attended regarding cybersecurity - good balanced coverage of the different topics that need to be addressed.

Ontmoet de trainer

Dominika Rusek Jonkers

Dominika Rusek Jonkers is Senior Security Specialist bij Secura en heeft meer dan 10 jaar expertise in industriële cybersecurity.

Haar uitgebreide ervaring omvat technische assessments van Industrial Control Systems (ICS), penetratietesten, Tactical Network Exploitation (TNE), Red Teaming (waaronder Active Directory-compromittering) en het uitvoeren van verbeterprogramma’s. Denk hierbij aan het implementeren van ICS-monitoringoplossingen zoals Claroty, Nozomi en CyberVision, evenals het ontwerpen van robuuste netwerksegmentatiestrategieën.

Dominika’s vaardigheden omvatten ook hardwarehacking op IoT/IIoT-apparaten en geavanceerd threat hunting in ICS-netwerken.

Haar passie voor kennisdeling komt duidelijk naar voren in haar rol als trainer. Ze verzorgt dynamische cursussen over onderwerpen zoals de basisprincipes van OT-beveiliging, ICS-methodologieën voor technische assessments en ICS-monitoring crash courses.

Meer informatie & inschrijving

Heeft u interesse in de OT Cybersecurity Fundamentals Training? Vul het formulier in en we nemen binnen één werkdag contact met u op.

Waarom kiezen voor Secura | Bureau Veritas

Het doel van Secura/Bureau Veritas is om uw vertrouwde partner in cybersecurity te zijn. Wij gaan verder dan snelle oplossingen en geïsoleerde diensten. Onze geïntegreerde aanpak zorgt ervoor dat elk aspect van uw bedrijf of organisatie cyberweerbaar is, van uw technologie tot uw processen en uw mensen.

Secura is de cybersecuritydivisie van Bureau Veritas, gespecialiseerd in testing, inspection en certification. Bureau Veritas werd opgericht in 1828, heeft meer dan 80.000 werknemers en is actief in 140 landen.