OT Perimeter Assessment

De verbinding tussen IT- en OT-netwerken beschermen is cruciaal om het OT-aanvalsoppervlak te beveiligen. Dit OT Perimeter Assessment helpt uw OT-systemen veilig te houden.

> Operationele Technologie > OT Perimeter Assessment

OT Perimeter Assessment

De grenzen tussen informatietechnologie (IT) en operationele technologie (OT) vervagen. Het beschermen van de link tussen IT- en OT-netwerken is cruciaal om het OT-aanvalsvlak te beveiligen. Dit OT Perimeter Assessment helpt bij het veilig houden van uw OT-systemen.

Krijg inzicht in mogelijke dreigingen

Ontdek kwetsbaarheden

Ontvang advies van OT security experts

Waarom het OT Perimeter Assessment?

IT- en OT-netwerken zijn steeds meer met elkaar verbonden - voor automatisering, efficiency en snelle data-analyse. Deze IT/OT-convergentie is een gevolg van Industrie 4.0, de vierde revolutie in industriële productie. Het maakt uw systemen kwetsbaarder voor cyberaanvallen - vooral als deze ook verbonden zijn met het internet en de cloud.

Vergelijk het OT-netwerk met bijvoorbeeld een stad. Vroeger was deze stad een relatief klein dorp, met wegen, paden en verbindingen die bij iedereen in het dorp bekend waren. Na verloop van tijd groeide het dorp: de kleine wegen werden snelwegen, met veel meer verkeer dat reizigers van over de hele wereld met de stad verbond. Het kan lastig zijn om niet alleen de lay-out van de stad te overzien, maar ook de bewegingen van het verkeer en mogelijke zwakke plekken die kwaadwillende bezoekers kunnen gebruiken om toegang te krijgen tot belangrijke plaatsen in de stad.

Om ervoor te zorgen dat kwaadwillenden geen essentiële delen van de stad kunnen bereiken, is het verstandig om eerst de toegangspunten rond de stad te controleren op kwetsbaarheden - de plek waar het OT-netwerk verbinding maakt met het IT-netwerk - voordat u de kleinste steegjes of achterafstraatjes verderop in de stad controleert.

Frank Ruedisueli

OT Security Lead

Secura

Sommige bedrijven weten niet welke assets ze in hun OT-netwerk hebben en welke connecties deze hebben met het netwerk. Dit assessment helpt om daar achter te komen.

Wat u kunt verwachten van het assessment

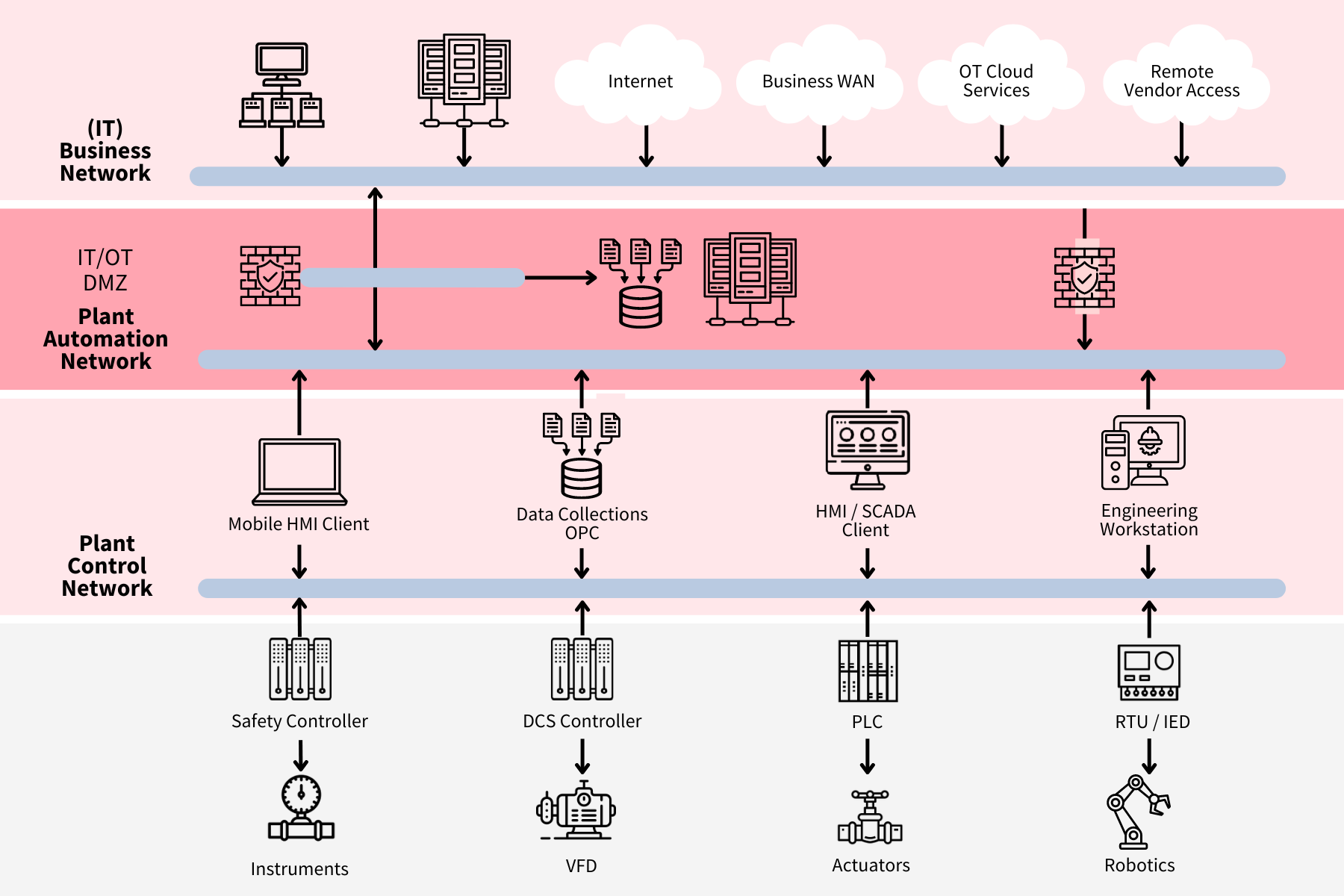

Het OT Perimeter Assessment brengt de volgende drie dingen in kaart: het ontwerp van uw OT-netwerk, uw dataverkeer en eventuele kwetsbaarheden in het netwerk. We richten ons op systemen in de IT- en OT-netwerken die met elkaar communiceren. Dit omvat IT-systemen die samenwerken met dual-homed IT/OT-systemen of die de Demilitarized Zone (DMZ) doorkruisen. Het assessment omvat OT-apparaten op niveau 3 van het Purdue-model die informatie uitwisselen met het IT-netwerk.

Een goed startpunt

Het OT Perimeter Assessment is een goed startpunt voor uw OT-security: het geeft u direct relevante inzichten in de risico's die uw IT/OT-verbindingen lopen. Daarnaast krijgt u aanbevelingen voor maatregelen die uw beveiliging aanzienlijk kunnen verbeteren. Als u al OT-beveiligingsmaatregelen hebt genomen, controleert dit assessment of deze maatregelen naar behoren werken.

Deze grafiek toont de focus van dit assessment. De belangrijkste focus, in rood, is de grens tussen IT en OT. We controleren echter ook relevante delen van de OT- of IT-systemen (in roze).

Hoe het OT Perimeter Assessment werkt

01

Het OT-netwerk design in kaart brengen

Na bestudering van tekeningen, asset registers en technische informatie stellen we eerst een netwerkdiagram op. Uw experts en de onze bekijken dit diagram vervolgens om alle mogelijke toegangspunten aan te wijzen, waaronder UPS-beheer op afstand, fysieke toegangscontroles of HVAC en BMS ("building management system"). Uw IT- en OT-experts worden ook betrokken bij een high-level Threat Modeling-sessie om potentiële bedreigingen in kaart te brengen.

02

De firewall configuratie analyseren

Het verkeer tussen uw IT en OT wordt waarschijnlijk gefilterd door een of meer firewalls of andere grensbeschermingsapparaten. We analyseren de firewallinstellingen grondig. Het doel is om te:

- Verifiëren dat alleen de minimale hoeveelheid vereist verkeer wordt doorgelaten en al het andere verkeer wordt geweigerd.

- Controleren dat toegestaan verkeer alleen tussen bevoegde eindpunten stroomt.

- Het toegestane verkeer correleren met de beveiligingsconfiguraties van de eindpunten.

03

Scannen op kwetsbaarheden

Op basis van de geanalyseerde netwerkdiagrammen en firewallconfiguratie kunt u aanvullende OT-netwerkscans verwachten om een dieper inzicht te krijgen in het daadwerkelijke netwerkverkeer. We gebruiken twee verschillende technieken:

- Passief scannen. Dit is een "alleen-lezen" techniek die gebruik maakt van een kopie van bestaand netwerkverkeer. Deze methode kan kwetsbaarheden blootleggen, zoals zwakke protocollen, slechte configuratie of verouderde firmware.

- Actief scannen. Deze zoekopdrachten worden afgestemd op een enkele host of een geselecteerd deel van het netwerk. Op deze manier kunnen we zwakke of niet-versleutelde protocollen, zwakke of onveilige softwaretoepassingen of services, onbekende IT/OT-communicatiestromen, onbekende systemen of slecht geconfigureerde systemen en bekende beveiligingsproblemen (CVE's) ontdekken.

04

U kunt nu actie ondernemen

Alle bevindingen uit deze drie stappen worden vervolgens gecombineerd en geanalyseerd. Het resultaat is een rapport met actiepunten voor verbetering, zodat u direct actie kunt ondernemen.

Brochure OT Perimeter Assessment (NL)

Lees alles over het OT Perimeter Assessment in deze brochure.

DownloadOT Diensten

NIS2 Services

Neem contact op

Wilt u weten hoe wij u kunnen helpen met uw OT security? Vul het formulier in en wij nemen binnen een werkdag contact met u op.

Waarom kiezen voor Secura | Bureau Veritas

Het doel van Secura/Bureau Veritas is om uw vertrouwde partner in cybersecurity te zijn. Wij gaan verder dan snelle oplossingen en geïsoleerde diensten. Onze geïntegreerde aanpak zorgt ervoor dat elk aspect van uw bedrijf of organisatie cyberweerbaar is, van uw technologie tot uw processen en uw mensen.

Secura is de cybersecuritydivisie van Bureau Veritas, gespecialiseerd in testing, inspection en certification. Bureau Veritas werd opgericht in 1828, heeft meer dan 80.000 werknemers en is actief in 140 landen.