Industrieel Vulnerability Assessment / Pentest (VAPT)

> Operationele Technologie > Industriële VAPT

Penetratietesten in een industriële omgeving

Binnen industriële omgevingen vereist cyberbeveiligingstesten een gespecialiseerde aanpak. Dit komt door de verschillende risico's en dreigingsmodellen binnen Operationele Technologie (OT).

Ontdek meer over VAPT in de industriële sector:

Wat is "Vulnerability Assessment / Penetratietesten" (VAPT)?

Veel soorten testen staan gezamenlijk bekend als 'Vulnerability Assessments en Penetratietesten' (VAPT). Klassieke penetratietesten betekent dat tests worden uitgevoerd vanuit het perspectief van een aanvaller en kwetsbaarheden worden uitgebuit om te zien 'hoe ver een aanvaller kan komen'. Dit is echter niet altijd de meest effectieve testmethode, omdat het vaak zinvoller is om een Vulnerability Assessment uit te voeren.

Een Vulnerability Assessment houdt in dat op zo'n manier wordt getest om zoveel mogelijk kwetsbaarheden te vinden zonder tijd te verspillen aan het uitbuiten van die kwetsbaarheden om te zien hoe ver u kunt komen. Het vinden van meer kwetsbaarheden is vaak waardevoller omdat het risico's effectiever vermindert: breed verkennen in plaats van (alleen) diep.

De waarde van VAPT in OT

Het doel van een penetratietest is om zo duidelijk mogelijk te illustreren wat de gevolgen van een bepaald probleem met uw cyberbeveiliging kunnen zijn en wat dat voor uw organisatie zou betekenen. Bijvoorbeeld het risico dat een IT-beveiligingsincident, zoals ransomware, ook invloed kan hebben op het OT-netwerk, dreigingsactoren die inbreken in het OT-netwerk om toegang te krijgen tot intellectueel eigendom, toeleveringsketenrisico's veroorzaakt door externe leveranciersconnectiviteit, of de mogelijke impact van een cyber-fysieke aanval.

VAPT biedt inzicht in de huidige cyberweerbaarheid van de IT- en/of OT-netwerken voor dit soort bedreigingen en of verbeteringen wellicht nodig zijn. Secura legt de resultaten van de VAPT-test vast in een duidelijk rapport met een beknopte management samenvatting, een uitgebreide risicoanalyse voor elk resultaat, en aanbevelingen op strategisch, tactisch en operationeel niveau. De resultaten van de beoordeling kunnen worden gebruikt om stappen te ondernemen om beveiligingslekken te dichten en het risico in uw organisatie te verminderen.

VAPT in de industriële sector

Binnen industriële omgevingen zijn veel kritische bedrijfsprocessen afhankelijk van OT. Netwerken met industriële besturingssystemen (ICS), zoals DCS, PLC's en SCADA-systemen, beheren en automatiseren kritieke processen. Toch zijn de IT-diensten van het bedrijf net zo belangrijk voor de dagelijkse operaties. Bovendien neemt door de convergentie van IT en OT en initiatieven van Industrie 4.0 de afhankelijkheid tussen deze twee omgevingen ook toe. Een succesvol bedrijf is afhankelijk van betrouwbare systemen in zowel IT als OT; daarom is VAPT-testen belangrijk voor al deze systemen. In deze omgevingen worden verschillende technologieën gebruikt, en algemeen bekend is dat OT-systemen mogelijk niet bestand zijn tegen VAPT-scans. Het is duidelijk dat elk gebied een andere aanpak vereist.

Scoping van de VAPT-beoordeling

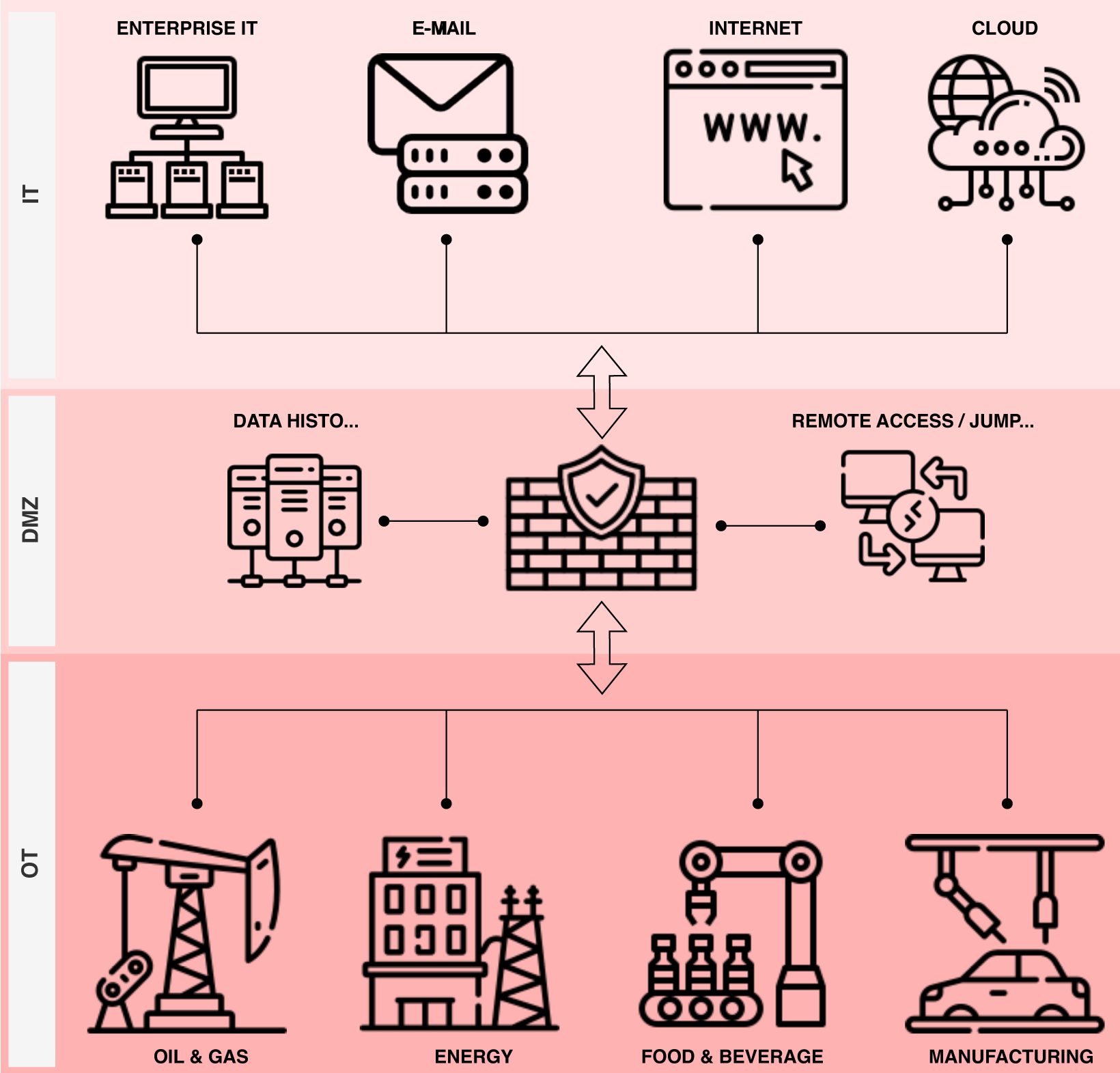

Het afbakenen van de VAPT-beoordeling is belangrijk. De verschillende benaderingen voor specifieke delen van de infrastructuur worden hieronder kort beschreven met behulp van een algemeen referentiemodel. Elke infrastructuur zal anders zijn, en daarom zal Secura altijd beginnen met het bekijken van de netwerk topologie met de klant om onze aanpak aan te passen aan de systemen die onder het bereik vallen.

- Informatietechnologie (IT)

- IT/OT-DMZ

- Operationele Technologie (OT)

- Internet of Things (IIoT)

Specifieke delen van de infrastructuur.

01

Information Technology (IT)

Naast alle reguliere componenten die in elk modern IT-netwerk te vinden zijn (en hun gerelateerde kwetsbaarheden), kunnen industriële organisaties met extra uitdagingen worden geconfronteerd. Diensten die afhankelijk zijn van gegevens ontvangen van de OT-laag of vice versa. Een goed voorbeeld is het verbinden van het IT ERP-systeem en OT-toepassingen, vaak met onversleutelde SQL of HTTP-verbindingen. Zelfs OT-cloudservices of OT-externe toegang kunnen via het IT-domein worden gerouteerd. Deze connectiviteit en afhankelijkheid vergroten het risico dat cyberincidenten tussen deze domeinen overgaan. Incidenten binnen de IT-omgeving kunnen de OT-omgeving beïnvloeden, maar het tegenovergestelde is ook waar.

U kunt natuurlijk een standaard VAPT laten uitvoeren binnen uw IT-domein. Maar het is ook mogelijk om dit uit te breiden met de vraag of kwetsbaarheden in het IT-domein kunnen worden misbruikt om de OT-systemen te bereiken of te beïnvloeden. In dit geval proberen we de ontdekte kwetsbaarheden uit te buiten om toegang te krijgen tot servers in de IT/OT-DMZ of mogelijk rechtstreeks in het OT-netwerk.

02

IT/OT-DMZ

De DMZ scheidt het bedrijfs-IT-netwerk van het OT-netwerk. Vaak bestaat dit niveau uit generieke IT-componenten, maar het kan ook specifieke OT-gerelateerde toepassingen bevatten, inclusief specifieke OT-communicatieprotocollen, zoals Modbus, OPC of OPC-UA. Enkele voorbeelden zijn servers voor externe toegang, servers voor patchupdate-distributie en servers voor datahistorie. Het is vaak een cruciale laag omdat dit een van de eerste verdedigingslagen is van de onderliggende OT-systemen.

Over het algemeen zijn deze systemen beter bestand tegen kwetsbaarheidsscans. Daarom stellen we vaak voor om een "grijsdoos"-benadering te gebruiken. We krijgen vooraf wat informatie om verstorende technieken op systemen die mogelijk niet om kunnen gaan met deze aanvallen, te voorkomen. Tegelijkertijd gebruiken de meeste tests een realistische "hackersbenadering". Een van de belangrijkste vragen hier is om te controleren of er kwetsbaarheden bestaan die door een aanvaller kunnen worden benut om toegang te krijgen tot OT-data of -systemen.

Tijdens de penetratietest wordt geprobeerd om aan de beperkingen van de DMZ te ontsnappen, hetzij door lateraal naar andere systemen in de DMZ te bewegen, privileges te escaleren of beveiligings- of configuratiekwetsbaarheden uit te buiten. Er zal worden onderzocht of het mogelijk is om de communicatie tussen IT en OT te manipuleren (zoals productie setpoint-wijzigingen, externe operaties, enz.). Maar het uiteindelijke doel is om de firewall te omzeilen en toegang te krijgen tot het OT-domein.

03

Operational Technology (OT)

Binnen de OT-omgeving zijn er veel meer componenten zoals DCS-controllers, PLC's, RTU's, SCADA-systemen en mogelijk andere verouderde systemen die de verstorende scans of acties die tijdens een conventionele penetratietest worden gebruikt, niet aankunnen. Zelfs een eenvoudige netwerkscan kan al voldoende zijn om de werking van een PLC te verstoren. Dit is een van de redenen waarom vaak wordt gezegd dat het geen goed idee is om VAPT-opdrachten uit te voeren in live productienetwerken.

Ondertussen weten of geven hackers hier misschien niets om en we weten dat er veel kwetsbaarheden bestaan in OT-netwerken. Dus, hoe gaat u hiermee om? In plaats van gewoon de consensus te volgen, moet u zich concentreren op tests die mogelijk zijn in OT-omgevingen. Dit hangt af van de specifieke infrastructuur die in beeld is, maar over het algemeen geven we de voorkeur aan een "kristallen doos"-benadering. In dit geval wordt de informatie over het interne netwerk verstrekt, misschien met enkele inloggegevens en toegang tot configuratievoorbeelden. Deze informatie is nodig zodat de benadering voor elk apparaat kan worden afgestemd op waar het zich "bevindt" in relatie tot het Purdue-model.

VAPT technieken voor OT-systemen

Passieve scanning

Een van de technieken die u in OT-omgevingen kunt gebruiken, is passieve vulnerability scanning. In tegenstelling tot normale (actieve) scanning, wordt er geen (indringend) verkeer in het netwerk geïnjecteerd om ervoor te zorgen dat zelfs de meest kwetsbare systemen niet worden beïnvloed. Passieve scanning gebruikt een kopie van bestaand netwerkverkeer. Dit verkeer wordt geanalyseerd en kan Vulnerabilities zoals zwakke protocollen, slechte configuratie of verouderde firmware blootleggen.

Het nadeel van deze methode is dat het minder nauwkeurig is en niet volledige dekking biedt (alleen apparaten die tijdens het testen in gebruik zijn, genereren verkeer om te analyseren). Meer handmatig onderzoek is nodig om de bevindingen te bevestigen.

Selectieve scanning

Bovenop passieve scanning is het mogelijk om in samenwerking met de klant specifieke en minder indringende actieve scanningtechnieken te gebruiken. Deze vragen zijn afgestemd op een enkele host of een geselecteerd deel van het netwerk en parameters worden zo geconfigureerd dat ze geen overweldigende hoeveelheid verkeer veroorzaken. Deze techniek is nauwkeuriger dan passieve scanning, maar kost tijd. Sommige apparaten, zoals oude PLC's, mogen nooit worden gescand als ze in productie zijn. Het kan echter nog steeds mogelijk zijn om deze scans uit te voeren tijdens een onderhoudsperiode, handmatig toezicht of in een aparte testomgeving met dezelfde soort apparaten.

Secura's aanpak in VAPT voor OT

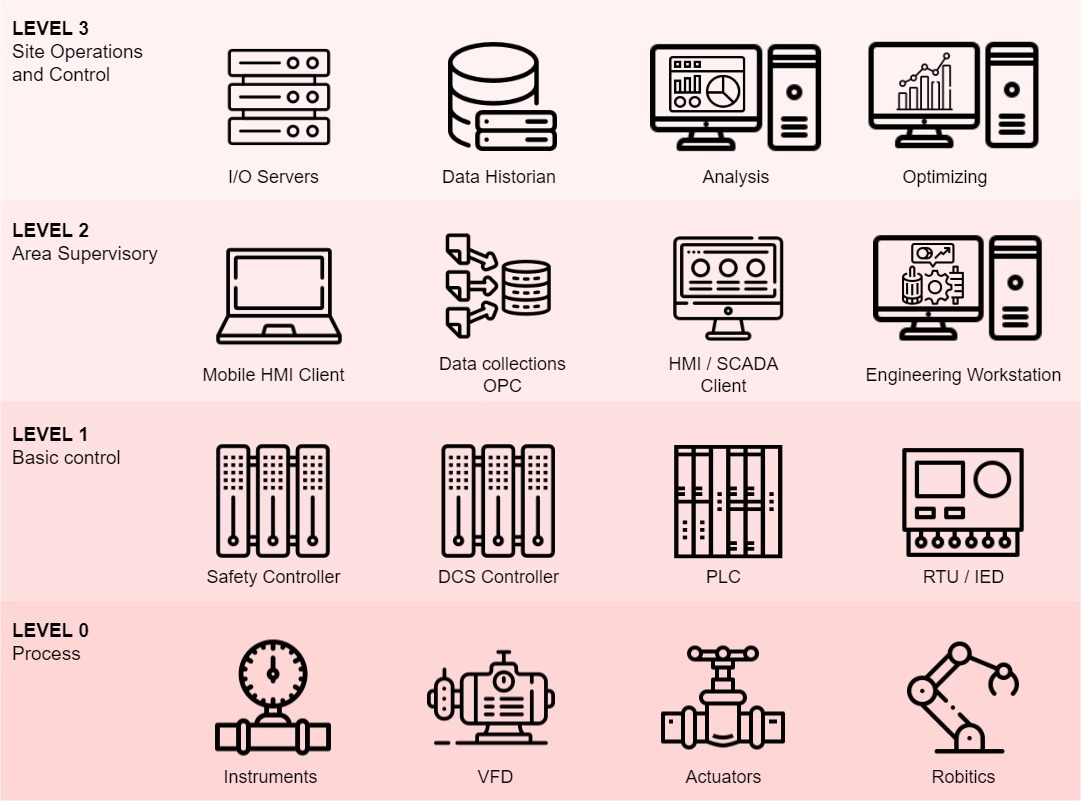

Onze specifieke VAPT-aanpak in de OT-omgeving hangt af van de niveaus van de Purdue-niveaus die in scope zijn.

Het Purdue Model

Volgens het Purdue-model bestaat een typisch OT-netwerk uit verschillende niveaus:

Purdue Niveau 2 & 3

Over het algemeen bevinden systemen op Purdue-niveaus 2 en 3 zich op generieke IT-componenten. Afhankelijk van de kritikaliteit van elk systeem kunnen we meer of minder indringende methoden gebruiken. De vraag is vaak hoe bestendig de systemen en het netwerk zijn tegen gerichte aanvallen. Systemen op deze niveaus kunnen ook OT-specifieke protocollen gebruiken, zoals Modbus, DNP3, IEC-101/104, CIP Ethernet/IP, etc. Het is ook niet ongebruikelijk dat op dit niveau aangepaste toepassingen of oplossingen worden geïnstalleerd. De ultieme vraag is of een hacker lateraal over het netwerk kan bewegen naar de diepere niveaus van het systeem.

Tijdens de penetratietest proberen we kwetsbaarheden in de systeemconfiguraties, geïnstalleerde toepassingen, zwakke IT-protocollen zoals FTP, Telnet, HTTP en SNMP, en onveilige industriële protocollen te misbruiken.

Purdue Niveau 0 & 1

Op niveau 1 (Basiscontrole) en niveau 0 (Proces) gebruiken we geen indringende methoden, tenzij specifiek gevraagd. Vaak is de vraag of een aanvaller signalen of metingen kan manipuleren. Het is ook mogelijk te onderzoeken of deze lagere niveaus toegang kunnen bieden tot hogere niveaus van het OT-netwerk.

Op deze niveaus wordt de meeste communicatie uitgevoerd via OT-specifieke protocollen. Als onderdeel van de penetratietest kunnen we op verzoek ook mogelijke kwetsbaarheden op deze niveaus onderzoeken.

Connectiviteit

Ten slotte zijn al deze componenten verbonden via netwerkapparaten zoals switches, routers en firewalls. Het is ook gebruikelijk dat er veel protocol- en mediaconverters worden gebruikt in OT-omgevingen. Deze apparaten genereren extra aanvalsoppervlakken. Netwerkconfiguratie en -segmentatie zijn dus cruciaal. Deze apparaten zijn bestendig voor deze scans en worden opgenomen in de scope van reguliere Vulnerability scans en tests.

Tijdens de penetratietest proberen we zwakheden in de configuratie van deze apparaten te misbruiken.

Niveau 0 – Proces

Dit niveau bevat apparaten die fysiek interacteren met het proces. Bijvoorbeeld veldinstrumenten, frequentieregelaars (VDF), pompen, motoren, actuatoren en robotica.

Niveau 1 – Basiscontrole

Dit niveau bevat de controllers die interacteren met de veldinstrumenten en actuatoren. Bijvoorbeeld DCS en veiligheidscontrollers, Programmeerbare Logische Controllers (PLC) en Remote Terminal Units (RTU).

Niveau 2 – Gebiedsbeheer

Dit niveau bevat de apparaten die worden gebruikt om te monitoren of te interacteren met de controllers. Bijvoorbeeld Human Machine Interfaces (HMI), Engineering werkstations (EWS) en OPC gegevensverzamelaars.

Niveau 3 – Site Operaties en Controles

Dit niveau bevat een systeem ter ondersteuning van site-brede operaties, onderhoud en optimalisaties. Bijvoorbeeld gegevenshistorieken, I/O-servers en meer algemene beveiligingsdiensten voor de OT-omgeving zoals Domeincontrollers, back-up servers en patch & AV distributieservers.

Download Fact Sheet

Vulnerability Assessment & Penetration Testing

Bereik, doelen en technologieën van Vulnerability Assessments en Penetratietesten

DownloadMeer Informatie

Wilt u meer weten over onze Industrieel Vulnerability Assessment / Pentest (VAPT) Service? Vul het onderstaande formulier in en we nemen binnen één werkdag contact met u op.

Gerelateerde Diensten

Site Assessment

Threat Modeling for Industrial Control Systems

OT Cyber FAT/SAT

OT Cybersecurity Fundamentals Training

Vulnerability Assessment / Penetration Testing (VAPT)

Red Teaming

Red Teaming is een simulatie van een cyberaanval over het hele spectrum, waarmee u de doeltreffendheid van uw cyberverdediging kunt meten en uw verdedigers hun detectie- en reactiecapaciteiten kunnen oefenen. Tijdens een Red Team analyse komen ook gaten in uw totale beveiligingsverdediging aan het licht.

Waarom kiezen voor Secura | Bureau Veritas

Het doel van Secura/Bureau Veritas is om uw vertrouwde partner in cybersecurity te zijn. Wij gaan verder dan snelle oplossingen en geïsoleerde diensten. Onze geïntegreerde aanpak zorgt ervoor dat elk aspect van uw bedrijf of organisatie cyberweerbaar is, van uw technologie tot uw processen en uw mensen.

Secura is de cybersecuritydivisie van Bureau Veritas, gespecialiseerd in testing, inspection en certification. Bureau Veritas werd opgericht in 1828, heeft meer dan 80.000 werknemers en is actief in 140 landen.