OT Perimeter Assessment stap 1: netwerk design

Waar te beginnen met OT-beveiliging? De OT Perimeter Assessment is een goed begin. Dit artikel legt uit hoe onze OT-beveiligingsspecialisten een overzicht van uw designnetwerk samenstellen en mogelijke bedreigingen in kaart brengen.

... > OT Perimeter Assessment > OT Perimeter Assessment stap 1: netwerk design

Waarom de connectie tussen IT en OT zo riskant is

Traditionele opvattingen over OT-netwerken (Operationele Technologie) als geïsoleerde netwerken komen niet meer overeen met de werkelijkheid. In het huidige landschap zijn OT-netwerken verweven met IT-netwerken, waardoor ze worden blootgesteld aan allerlei bedreigingen. De meeste cyberaanvallen beginnen in de IT- of externe netwerken. Aanvallers maken vervolgens gebruik van kwetsbare verbindingen om te infiltreren in de OT-kant. Het bestrijden van deze bedreigingen en het beveiligen van de perimeter is vaak de belangrijkste stap als het gaat om OT-beveiliging.

Waar te beginnen met het beveiligen van uw OT

Operational Technology-omgevingen zijn complex en moeilijk te beveiligen. Uw hele netwerk in één keer beoordelen of streven naar volledige naleving van IEC 62443 kan een onbereikbaar doel lijken. Waar moet u beginnen?

Een goed startpunt is het OT Perimeter Assessment. Deze richt zich op het beveiligen van alle verbindingen tussen de OT-systemen en alle externe netwerken. Het assessment zelf bestaat uit drie belangrijke stappen: beoordeling van het netwerkdesign, analyse van de firewallconfiguratie en data- en systeemscans.

Dit artikel behandelt de eerste stap: Het netwerkdesign. Hoe kunnen we precies bedreigingen opsporen aan de hand van uw netwerkontwerp? En wat levert het u op?

Een netwerkweergave maken

Het eerste dat we doen bij het uitvoeren van een OT Perimeter Assessment is het definiëren van de scope van het project, altijd in overleg met u, de klant. Wat is uw OT-netwerk precies en hoe is het onderling verbonden? We analyseren het netwerk aan de hand van documenten zoals netwerktekeningen, asset registers en firewall configuraties, ook al kan deze informatie onvolledig of verouderd zijn.

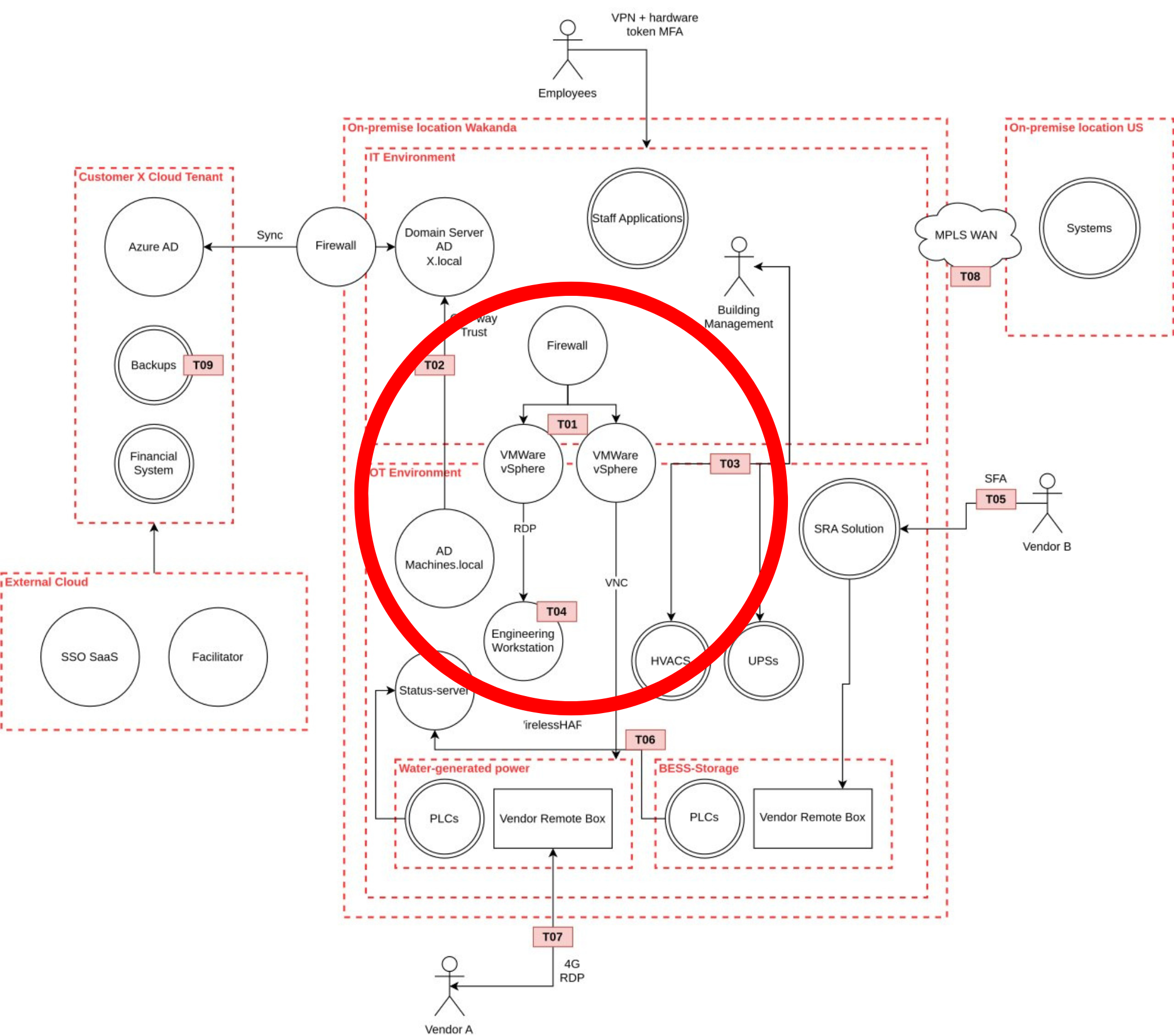

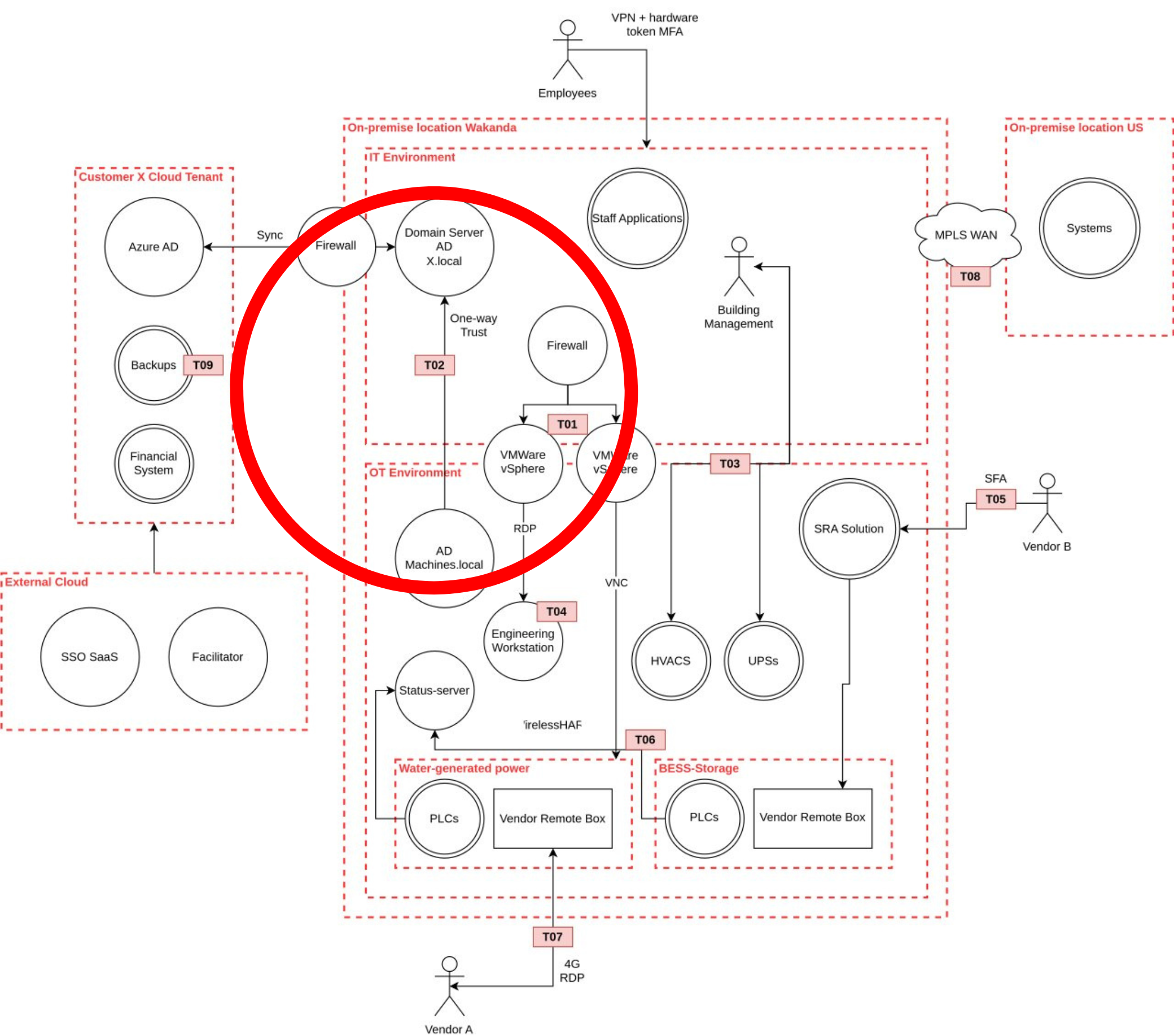

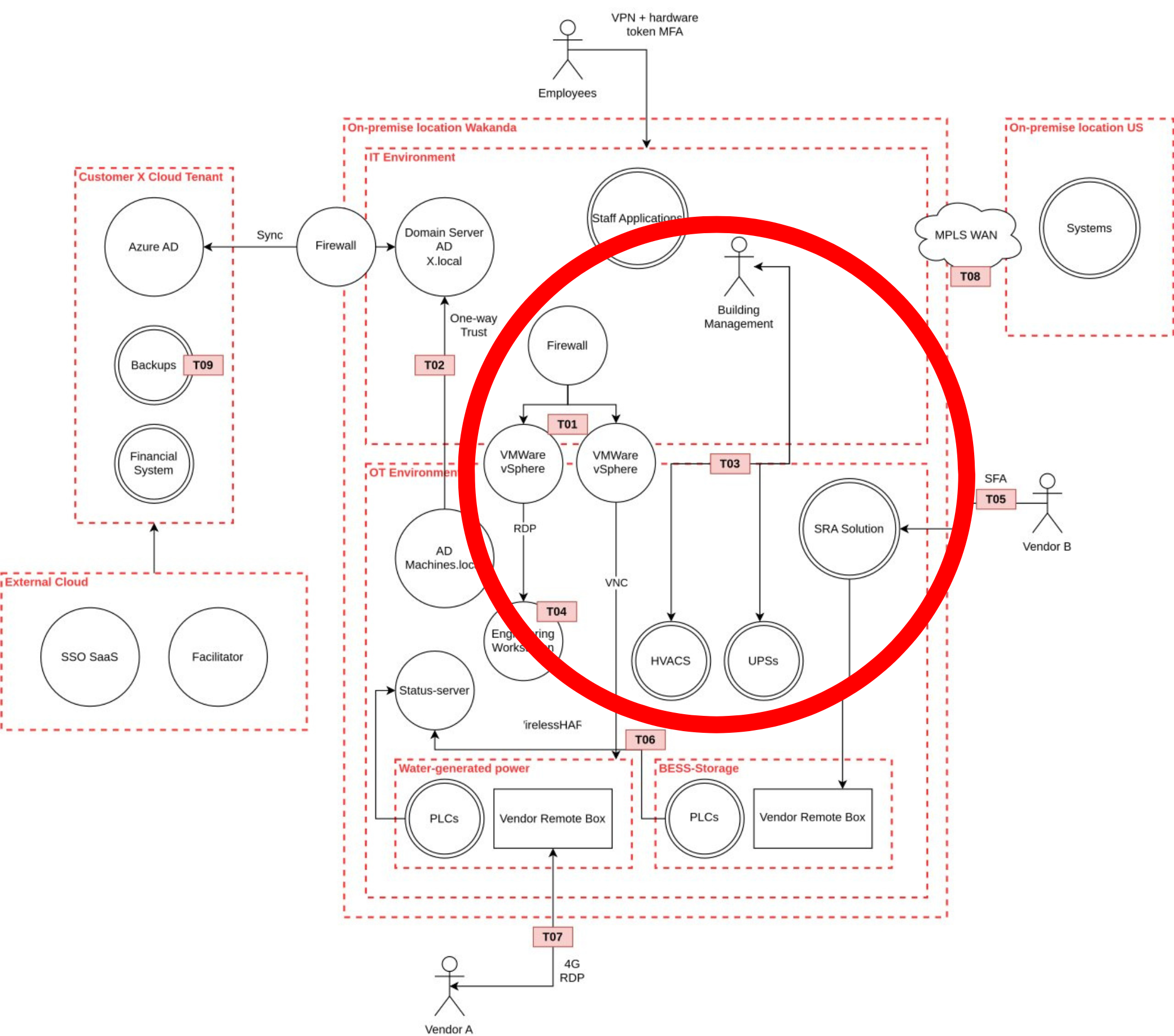

Met behulp van deze documenten maken we vervolgens een eerste Data Flow Diagram (DFD), waarbij we essentiële systemen in kaart brengen in de verbinding tussen IT- en OT-netwerken. Een DFD is een high-level weergave van het netwerk dat we gebruiken om alle interconnectiviteit tussen verschillende trustzones in kaart te brengen, zoals IT, OT of externe zones zoals leveranciers of cloudapplicaties. Dit diagram illustreert ook de scheiding tussen verschillende zones en systemen in de IT- en OT-netwerken, volgens de structuur van het Purdue-model.

Dit is een voorbeeld van een Data Flow Diagram:

Zodra dit diagram klaar is, gebruiken we het tijdens interactieve sessies met uw experts. Het doel van deze sessies is om het DFD te verifiëren of aan te vullen door het te vergelijken met de werkelijke situatie en alle bekende communicatiestromen te bekijken.

De bedreigingen identificeren

Zodra we een grondig inzicht hebben in het netwerkontwerp, is het tijd om alle potentiële bedreigingen en entry points van en naar de OT-netwerken te beoordelen. Om dit te doen, hanteren we een inside-out benadering. We beginnen bij het verbindingspunt van de IT- en OT-netwerken (niveau 3.5 in het Purdue-model) en bewegen ons naar buiten om zowel het IT-netwerk (niveau 4 en 5) als het OT-netwerk (niveau 1, 2 en 3) te beoordelen.

Dit klinkt nogal abstract en daarom gebruiken we een aantal voorbeelden om een paar specifieke systemen in dit netwerkdiagram uit te lichten en de verschillende bedreigingen te onderzoeken die deze systemen kunnen beïnvloeden.

Dreiging 1: het risico van tolerante access control

In dit specifieke scenario werken de dual-homed systemen op VMware Vsphere: een complete virtuele omgeving die netwerken, desktops en hardware virtualiseert voor zakelijke gebruikers. Het is gebruikelijk om VMware te gebruiken voor compartimentering, om ervoor te zorgen dat technici en operators alleen toegang hebben tot specifieke omgevingen.

De role-based access control voor sommige gebruikersgroepen tot deze omgevingen kan echter te tolerant zijn, wat een bedreiging kan vormen voor het OT-netwerk wanneer een aanvaller toegang krijgt tot een gebruikersgroep. Een andere belangrijke vraag is of het virtualisatieplatform specifiek is voor OT of gedeeld wordt met IT. We hebben soms gezien dat dit de mogelijkheid biedt om "uit te breken" uit de operatoromgeving en dit dual-homed systeem te gebruiken als springplank naar het OT-netwerk.

Belangrijker is het aanvalsoppervlak van de hypervisor zelf, de vSphere software. Omdat deze vaak vanuit de IT-kant wordt beheerd, zijn de onderhoudspoorten toegankelijk vanuit het IT-netwerk. Een zwakke configuratie, verouderde versies, slechte wachtwoorden of een gebrek aan patchbeheer kunnen leiden tot meerdere kwetsbaarheden met bekende exploits. Dergelijke exploits kunnen een aanvaller in staat stellen om ongeautoriseerde toegang te krijgen tot deze omgevingen of om na initiële toegang uit te breken uit de virtuele omgeving en uiteindelijk toegang te krijgen tot het OT-netwerk of OT-toepassingen.

Dreiging 2: connectie tussen OT systemen en de IT Domain Controller

Als we naar het T02-deel van het diagram kijken, zien we een andere potentiële bedreiging: de verbinding tussen OT-systemen en de IT Domain Controller (DC). Deze IT-server is verantwoordelijk voor het beheer van alle Active Directory (AD) authenticatie en domein-gerelateerde activiteiten. In deze omgeving is de OT-domeincontroller verbonden met de IT DC door middel van een trustrelatie. Dit is handig omdat alle gebruikers in beide omgevingen dezelfde inloggegevens kunnen gebruiken.

De trustrelatie lijkt misschien een veilige oplossing, maar creëert in feite een serieus aanvalsoppervlak op de OT-systemen. Wanneer de IT AD-accounts gecompromitteerd zijn, is er een direct risico op ongeautoriseerde toegang tot het OT-netwerk. Als bovendien de IT-domeincontroller wordt misbruikt om ransomware te distribueren, worden alle met het domein verbonden systemen gecompromitteerd, in dit geval dus ook alle met het domein verbonden OT-systemen.

Tot slot zijn er veel communicatiepoorten nodig tussen de twee domeincontrollers, waarvan er veel misbruikt kunnen worden. Vooral als de OT-domeincontroller minder vaak wordt gepatcht, wat niet ongewoon is in OT. Door deze verbinding te maken, kunnen deze kwetsbaarheden worden bereikt vanuit het IT-netwerk. U ziet misschien dat er in dit voorbeeld geen firewall is, wat de aanval gemakkelijker zou maken - maar zelfs met een geconfigureerde firewall is de aanvalsvector nog steeds aanwezig.

Dreiging 3: De HVAC en UPS systemen in de OT zone

Voor het laatste voorbeeld kijken we naar T03 van het diagram: de HVAC- en UPS-systemen in de OT-zone. Hoewel deze systemen niet rechtstreeks zijn aangesloten op het OT-netwerk, zijn ze vaak cruciaal om de industriële besturingssystemen draaiende te houden.

In dit geval kunnen deze systemen echter op afstand worden beheerd vanuit een gebouwbeheersysteem of Building Management System (BMS) om deze systemen te bewaken en te onderhouden. Als deze systemen slecht worden beheerd, misschien door een andere afdeling of zelfs een externe derde partij, kan dit een nieuw aanvalspad creëren vanuit IT dat indirect de OT-systemen kan beïnvloeden en de ingestelde IT/OT-firewalls kan omzeilen.

Hoe kunt u uw OT-beveiliging verbeteren?

Dit zijn slechts een paar voorbeelden die laten zien welke verborgen zwakheden aanwezig kunnen zijn in het huidige OT-netwerk. Andere voorbeelden zijn bijvoorbeeld oplossingen voor (veilige) toegang op afstand die intern of door derden worden gebruikt, gedecentraliseerde infrastructuur met WAN-connectiviteit, externe cloudservices, MES- of ERP-verbindingen, datahistorians, apparatuur met web- of andere externe interfaces en nog veel meer.

Natuurlijk stopt het assessment niet bij de beoordeling van het ontwerp en is het uiteindelijke doel om de zojuist genoemde problemen aan te pakken en uw aanvalsoppervlak te verkleinen. Het volledige OT Perimeter Assessment bestaat uit:

- Inzicht in het netwerkontwerp

- Analyse van de firewallconfiguratie

- OT-systeem en netwerkverkeer scannen

In twee volgende artikelen zullen we de analyse van de firewallconfiguratie en de scanonderdelen van het assessment bespreken. In de tussentijd kunt u meer informatie lezen over het OT Perimeter Assessment, of u kunt de brochure hieronder downloaden.

OT Perimeter Assessment Brochure (ENG)

Read all about how the OT Perimeter Assessment can help you get started with OT security.

DownloadDe auteurs

Frank Ruedisueli

Principal OT Security Consultant

Abdulkarim Abdulkadir

Security OT Analyst

Tieke Jansen

OT Security Consultant

Contact us

Wilt u meer weten over het OT Perimeter Assessment of onze OT-beveiligingsservices? Vul het formulier in en we nemen binnen één werkdag contact met u op.

Waarom kiezen voor Secura | Bureau Veritas

Het doel van Secura/Bureau Veritas is om uw vertrouwde partner in cybersecurity te zijn. Wij gaan verder dan snelle oplossingen en geïsoleerde diensten. Onze geïntegreerde aanpak zorgt ervoor dat elk aspect van uw bedrijf of organisatie cyberweerbaar is, van uw technologie tot uw processen en uw mensen.

Secura is de cybersecuritydivisie van Bureau Veritas, gespecialiseerd in testing, inspection en certification. Bureau Veritas werd opgericht in 1828, heeft meer dan 80.000 werknemers en is actief in 140 landen.